Cursos

Criptografía Simétrica y Asimétrica Seguridad Lógica –Director y Jefe de Seguridad Privada

Criptografía Simétrica y Asimétrica Seguridad Lógica –Director y Jefe de Seguridad Privada

Published

3 años agoon

By

fjcastro

Objetivos

- La principal finalidad de esta unidad es introducir al lector en aspectos relacionados con la protección de la seguridad de los mensajes que circulan por la red a través de los diferentes sistemas criptográficos.

- Para ello se imparten nociones básicas del concepto técnico de la criptografía con métodos históricos y rudimentarios y describir como evolucionaron a lo largo de la historia.

- Se describirán los dos sistemas más empleados en la actualidad, los sistemas de clave simétrica y asimétrica detallando el proceso de emisión y recepción mediante claves privadas y públicas.

- Se describirán los principales problemas de seguridad que resuelve la criptografía son: la privacidad, la integridad, la autenticación y el no rechazo y como se pueden proteger mediante estos sistemas de cifrado.

- Para solucionar los problemas de lentitud de emisión de los mensajes con clave asi- métrica se describirán como se puede solventar mediante un algoritmo de clave pú- blica junto a uno de clave asimétrica.

Introducción

Los activos de información se encuentran expuestos a innumerables peligros: reve- lación o robo de datos sensibles, manipulación y alteración de documentos y transaccio- nes, interrupción en el acceso a los mismos o su total destrucción por causas naturales o humanas.

El objetivo de la confidencialidad consiste en garantizar que los datos, objetos y recursos solamente pueden ser leídos por sus destinatarios legítimos. Los datos o bien se encuentran almacenados en algún tipo de soporte físico (memoria, disco duro, disquete, etc.) o bien se encuentran en tránsito entre dos equipos a través de una red de comunica- ciones. Ambos estados de los datos, objetos y recursos requieren controles de seguridad únicos y específicos.

Los tres principios fundamentales de la gestión de la seguridad, a saber confidencia- lidad, integridad y disponibilidad, denominados a menudo la triada CID (Confidentiality, Integrity, Availability o CIA en inglés), tienen como objetivo implantar los mecanismos necesarios para salvaguardar la información frente a todo tipo de ataques y amenazas. Todo sistema de seguridad deberá por tanto garantizar los tres principios del CID:

Confidencialidad: La información debe ser accesible únicamente a las personas autorizadas.

Integridad: La información debe mantenerse completa (íntegra) y libre de manipula- ciones fortuitas o deliberadas, de manera que siempre se pueda confiar en ella.

Disponibilidad: La información debe ser accesible siempre que se la necesite, duran- te todo el tiempo que haga falta.

Para salvaguardar estos principios se suele emplear el cifrado de datos que garantiza que la información no sea inteligible para individuos, entidades o procesos no autoriza- dos. Consiste en transformar un texto en claro mediante un proceso de cifrado en un texto cifrado, gracias a una información secreta o clave de cifrado.

Cuando se emplea la misma clave en las operaciones de cifrado y descifrado, se dice que el criptosistema es simétrico o de clave secreta. Estos sistemas son muy rápi- dos, resultando apropiados para funciones de cifrado de grandes volúmenes de datos o de información en tiempo presente, como transmisión de vídeo o voz. Los algoritmos de clave secreta más utilizados son DES, Triple DES, RC4, RC5 y AES. Cuando se utiliza una pareja de claves para separar los procesos de cifrado y descifrado, se dice que el criptosistema es asimétrico o de clave pública. Una clave, la privada, se mantiene secreta, mientras que la segunda clave, la pública, deber ser conocida por todos.

El sistema tiene la propiedad de que a partir del conocimiento de la clave pública no es posible determinar la clave privada. Los criptosistemas de clave pública, aunque más lentos que los simétricos, resultan adecuados para las funciones de autenticación, distri- bución de claves y firmas digitales.

SEGURIDAD LÓGICA

2.1. Criptografía simétrica

y asimétrica

- Seguridad lógica

Para comprender correctamente conceptos como firma electrónica y certificado di- gital es necesario partir de los conceptos más básicos sobre criptografía. A lo largo de la historia siempre ha habido necesidad de proteger la información. Así, la criptografía tiene su origen durante el Imperio Romano, en la época del Emperador Julio César. César utili- zó un esquema criptográfico simple pero efectivo para comunicarse con sus generales. El esquema de César consistía en desplazar cada letra del alfabeto un número determinado de posiciones. Por ejemplo, la letra “A” podría ser codificada como “M”, la “B” como “N”, la “C” como “O” … así sucesivamente. En este caso, el número que se sumaría a cada letra para realizar la codificación sería el 13.

Así pues, el mensaje “ATAQUEN HOY AL ENEMIGO” podría transformarse en “MFMCGQZ TAK MX QZQYUSA”, sin poder ser reconocido por el enemigo.

El método de cifrado introducido por Julio César introduce el concepto de “clave criptográfica”. El “desplazamiento de 13 letras” es la clave que se utiliza por César para cifrar el mensaje, necesitándose la misma clave para descifrarlo. El ejemplo de César muestra un criptosistema de clave simétrica en el que se utiliza la misma clave para cifrar y descifrar el mensaje.

Por supuesto hoy en día los sistemas criptográficos que se emplean en Internet son mucho más complicados, aunque la base es la misma.

A continuación veremos su aplicación al mundo de las telecomunicaciones.

FORMACIÓN ABIERTA

- El cifrado digital

El concepto de cifrado es muy sencillo: dado un mensaje en claro, es decir, mensaje reconocible, al que se le aplique un algoritmo de cifrado, se generará como resultado un mensaje cifrado que sólo podrá ser descifrado por aquellos que conozcan el algoritmo utilizado y la clave que se ha empleado.

Dentro del cifrado digital encontramos dos opciones básicas: el cifrado de clave simé- trica y el de clave asimétrica. Vamos a ver a continuación en qué consiste cada uno de ellos.

La palabra criptografía proviene del griego kryptos, que significa esconder y grá- phein, escribir, es decir, escritura escondida. La criptografía, como se aprecia, ha sido usada a través de los años para mandar mensajes confidenciales cuyo propósito es que sólo las personas autorizadas puedan entender el mensaje.

Alguien que quiere mandar información confidencial aplica técnicas criptográficas para poder “esconder” o encriptar el mensaje por lo que lo remite a través de una línea de comunicación que se supone insegura y después solo el receptor autorizado pueda leer el mensaje “escondido” desencriptándolo.

Desde sus inicios la criptografía llegó a ser una herramienta muy usada en el ambien- te militar, por ejemplo en la segunda gran guerra tuvo un papel determinante, una de las máquinas de cifrado que tuvo gran popularidad se llamó “Enigma”.

Al terminar la guerra las agencias de seguridad de las grandes potencias invirtieron muchos recursos para su investigación. La criptografía actual se inicia en la segunda mi- tad de la década de los años 70.

No es hasta la invención del sistema conocido como DES (Data Encryption Stan- dard) en 1976 cuando se utiliza en áreas comerciales e industriales. Posteriormente con el sistema RSA (Rivest, Shamir, Adleman) en 1978, se abre un gran rango de aplicaciones en las comunicaciones militares, telefonía, televisión, etc.

La criptografía se divide en dos grandes ramas, la criptografía de clave privada o simétrica y la criptografía de clave pública o asimétrica, DES y RSA, respectivamente.

SEGURIDAD LÓGICA

Para poder entender algo la criptografía, es tiempo de plantear que tipo de problemas resuelve ésta. Los principales problemas de seguridad que resuelve la criptografía son: la privacidad, la integridad, la autenticación y el no rechazo.

La privacidad, se refiere al hecho de que la información sólo pueda ser leída por personas autorizadas. Se pretende, con ello, garantizar que la comunicación se mantenga privada sin interceptaciones ilícitas. Así, si mantenemos una conversación telefónica o enviamos una carta, esta comunicación se debe conservar privada sin interceptaciones ilícitas.

Por lo tanto al cifrar (esconder) la información cualquier intercepción no autorizada no podrá desvelar la información. Esto se consigue mediante técnicas criptográficas, en particular la privacidad se logra si se cifra el mensaje con un método simétrico.

La integridad, se vincula a que la información no pueda ser alterada en el transcurso de ser enviada. Por ejemplo, si adquirimos un billete de avión y los datos de configura- ción del vuelo son alterados afectará al plan de viaje. Si realizamos un ingreso bancario y la cifra es manipulada se producirá un desfase contable que afectará al cliente y al banco. La integridad es un concepto básico en las comunicaciones electrónicas especialmente en Internet.

La integridad también se puede solucionar con técnicas criptográficas particular- mente con procesos simétricos o asimétricos.

La autenticidad, permite que se pueda confirmar que el mensaje recibido ha sido enviado por quien dice que lo remitió o que el mensaje recibido es el que se esperaba de su origen.

Ejemplo, cuando pretendemos cobrar un cheque nominativo en una oficina bancaria el beneficiario debe someterse a un proceso de verificación de identidad a fin de compro- bar que en efecto es la persona quien dice ser mediante la verificación documental de este a través su documento de identidad y comprobación de su fotografía.

Como sabemos a través de Internet es muy fácil engañar a una persona con quien se tiene comunicación respecto a la identidad, resolver este problema es por lo tanto muy importante para efectuar comunicación confiable.

Las técnicas necesarias para poder verificar la autenticidad tanto de personas como de mensajes se emplea la firma digital que de algún modo ésta reemplaza a la firma au- tógrafa que se usa comúnmente. Para autenticar mensajes se usa criptografía simétrica.

El no rechazo, se refiere a que no se pueda negar la autoría de un mensaje enviado. Cuando se diseña un sistema de seguridad, una gran cantidad de problemas pueden ser evitados si se puede comprobar la autenticidad, garantizar privacidad, asegurar integridad y el no rechazo de un mensaje.

FORMACIÓN ABIERTA

La criptografía simétrica y asimétrica conjuntamente con otras técnicas, como el buen manejo de las claves y la legislación adecuada resuelven satisfactoriamente los an- teriormente problemas planteados, como lo veremos en los capítulos posteriores1.

- Criptografía de clave simétrica

Mediante esta técnica se emplea una sola clave para cifrar y descifrar el mensaje.

Este sería el caso que acabamos de ver con Julio César.

Proceso

Ana ha escrito un mensaje para Bernardo pero quiere asegurarse de que nadie más que él lo lee. Por esta razón ha decidido cifrarlo con una clave. Para que Bernardo pueda descifrar el mensaje, Ana deberá comunicarle dicha clave.

Bernardo recibe el mensaje y la clave y realiza el descifrado.

El beneficio más importante de las criptografía de clave simétrica es su velocidad lo cual hace que éste tipo de algoritmos sean los más apropiados para el cifrado de grandes cantidades de datos.

El problema que presenta la criptografía de clave simétrica es la necesidad de dis- tribuir la clave que se emplea para el cifrado por lo que si alguien consigue hacerse tanto con el mensaje como con la clave utilizada, podrá descifrarlo2.

La criptografía simétrica se refiere al conjunto de métodos que permiten tener comu- nicación segura entre las partes siempre y cuando anteriormente se hayan intercambiado

SEGURIDAD LÓGICA

la clave correspondiente que llamaremos clave simétrica. La simetría se refiere a que las partes tienen la misma llave tanto para cifrar como para descifrar.

Este tipo de criptografía se conoce también como criptografía de clave privada o criptografía de llave privada.

La criptografía simétrica ha sido la más usada en toda la historia, ésta ha podido ser implementada en diferente dispositivos, manuales, mecánicos, eléctricos, hasta los algo- ritmos actuales que son programables en cualquier computadora. La idea general es apli- car diferentes funciones al mensaje que se quiere cifrar de tal modo que solo conociendo una clave pueda aplicarse de forma inversa para poder así descifrar.

Aunque no existe un tipo de diseño estándar, quizá el más popular es el de Fiestel, que consiste esencialmente en aplicar un número finito de interacciones de cierta forma, que finalmente da como resultado el mensaje cifrado. Este es el caso del sistema cripto- gráfico simétrico más conocido, DES.

DES es un sistema criptográfico que toma como entrada un bloque de 64 bits del mensaje. En la actualidad no se ha podido romper el sistema DES desde la perspectiva de poder deducir la clave simétrica a partir de la información interceptada, sin embargo con un método a fuerza bruta, es decir probando alrededor de 256 posibles claves, se pudo romper DES en el año 1999.

Lo anterior quiere decir que, es posible obtener la clave del sistema DES en un tiem- po relativamente corto, por lo que lo hace inseguro para propósitos de alta seguridad. La opción que se ha tomado para poder suplantar a DES ha sido emplear lo que se conoce como cifrado múltiple, es decir aplicar varias veces el mismo algoritmo para fortalecer la longitud de la clave. Esta nueva forma de cifrado se conoce actualmente como tri- ple-DES o TDES.

Este sistema TDES usa entonces una clave de 168 bits, aunque se ha podido mostrar que los ataques actualmente pueden romper a TDES con una complejidad de 2112, es decir efectuar al menos 2112 operaciones para obtener la clave a fuerza bruta.

Podemos afirmar que el estado actual de la criptografía simétrica consiste en la bús- queda de un nuevo sistema que pueda reemplazar a DES en la mayor parte de aplicacio- nes. Por esta razón se plantea el uso de un sistema criptográfico basado en claves asimé- tricas, como veremos a continuación3.

FORMACIÓN ABIERTA

Funciones hash

Una herramienta fundamental en la criptografía, son las funciones hash. Son usadas principalmente para resolver el problema de la integridad de los mensajes, así como la autenticidad de mensajes y de su origen.

Una función hash es también ampliamente usada para la firma digital, ya que los documentos a firmar son en general demasiado grandes. La función hash les asocia una cadena de longitud 160 bits que los hace más manejables para el propósito de firma digi- tal. De alguna forma lo que se hace es tomar el mensaje partirlo en pedazos de longitud constante y combinar de alguna forma pedazo por pedazo hasta obtener un solo mensaje de longitud fija.

- Criptografía de clave asimétrica

En este caso, cada usuario del sistema criptográfico ha de poseer una pareja de claves:

Clave privada: Que debe ser custodiada por su propietario y no se dará a conocer a ningún otro.

Clave pública: Que debe ser conocida por todos los usuarios.

Esta pareja de claves es complementaria de forma que lo que cifra una solo lo puede descifrar la otra y viceversa. Estas claves se obtienen mediante métodos matemáticos complicados lo que dificulta enormemente conocer una clave a partir de la otra.

Proceso

Ana y Bernardo tienen sus pares de claves respectivas: una clave privada que sólo ha de conocer el propietario de la misma y una clave pública que está disponible para todos los usuarios del sistema.

Ana escribe un mensaje a Bernardo y quiere que sólo él pueda leerlo. Por esta razón

lo cifra con la clave pública de este que al ser pública es accesible a todos los usuarios.

SEGURIDAD LÓGICA

Se efectúa el envío del mensaje cifrado que no requiere el envío de la clave. De esta forma solo Bernardo, el destinatario del correo, puede descifrar el mensaje enviado por Ana ya que sólo él conoce la clave privada correspondiente.

Al no tener que remitir la clave el sistema se hace más seguro. El inconveniente se centra en la lentitud del proceso. Para solventarlo el procedimiento que suele seguirse para realizar el cifrado de un mensaje es utilizar un algoritmo de clave pública junto a uno de clave simétrica.

La criptografía asimétrica es por definición aquella que utiliza dos claves diferentes para cada usuario, una para cifrar que se le llama clave pública y otra para descifrar que es la clave privada. El nacimiento de la criptografía asimétrica se dio al estar buscando un modo más práctico de intercambiar las llaves simétricas.

Diffie y Hellman, proponen una forma para hacer esto, sin embargo no fue hasta que el popular método de Rivest Shamir y Adleman RSA publicado en 1978, cuando toma forma la criptografía asimétrica. Actualmente la Criptografía asimétrica es muy utilizada; sus dos principales aplicaciones se basan en el intercambio de claves privadas y la firma digital.

La firma digital se puede definir como una cadena de caracteres que se agrega a un archivo digital que hace el mismo papel que la firma convencional que se escribe en un documento de papel ordinario.

En la actualidad la criptografía asimétrica o de clave pública se divide en tres fami- lias según el problema matemático en el cual basan su seguridad. Una de las más conoci- das es el RSA antes mencionada.

FORMACIÓN ABIERTA

- Cifrado de clave pública

El uso de claves asimétricas ralentiza el proceso de cifrado. Para solventar dicho inconveniente, el procedimiento que suele seguirse para realizar el cifrado de un mensaje es utilizar un algoritmo de clave pública junto a uno de clave simétrica. A continuación veremos cómo se produce el cifrado de un mensaje, mediante el cual obtenemos plena garantía de confidencialidad.

Proceso

Ana y Bernardo tienen sus pares de claves respectivas. Ana escribe un mensaje a Bernardo que cifra con el sistema de criptografía de clave simétrica. Esta clave se deno- mina clave de sesión y se genera aleatoriamente. Para enviar la clave de sesión de forma segura, esta se cifra con la clave pública de Bernardo, utilizando por lo tanto criptografía de clave asimétrica.

Bernardo, destinatario del mensaje, lo recibe cifrado con la clave de sesión y esta misma cifrada con su clave pública. Para poderlo descifrar, realiza el proceso inverso, en primer lugar utiliza su clave privada para descifrar la clave de sesión. Así, una vez ha obtenido la clave de sesión, ya puede descifrar el mensaje. Con este sistema conseguimos:

Confidencialidad: Ya que solo podrá leer el mensaje el destinatario del mismo.

Integridad: Que garantiza que el mensaje no podrá ser modificado.

36

Resumen

- Los activos de información se encuentran expuestos a innumerables peligros.

- El objetivo de la confidencialidad consiste en garantizar que los datos, objetos y re- cursos solamente pueden ser leídos por sus destinatarios legítimos.

- Los tres principios fundamentales de la gestión de la seguridad, a saber confidencia- lidad, integridad y disponibilidad.

- Para salvaguardar estos principios se suele emplear el cifrado de datos que garan- tiza que la información no sea inteligible para individuos, entidades o procesos no autorizados.

- Cuando se emplea la misma clave en las operaciones de cifrado y descifrado, se dice que el criptosistema es simétrico o de clave secreta.

- Cuando se utiliza una pareja de claves para separar los procesos de cifrado y desci- frado, se dice que el criptosistema es asimétrico o de clave pública.

- Los criptosistemas de clave pública, aunque más lentos que los simétricos, resul- tan adecuados para las funciones de autenticación, distribución de claves y firmas digitales.

You may like

-

Incautadas 575 plantas de marihuana, más de 20 kilos de cogollos y 18 de marihuana picada en Cabanillas de la Sierra

-

Nueve detenidos, tres de ellos menores, tras una pelea multitudinaria en un partido de fútbol en Hortaleza

-

Detenido un hombre en Puente de Vallecas con popper, cristal y otros estupefacientes

-

Desmantelado en Toledo el mayor taller de falsificación de monedas de 2 euros

-

Desarticulan la banda latina de los Latin Kings en Cataluña y evitan un nuevo asesinato

-

Detenido tras una persecución policial en Valdepeñas por robar en una farmacia armado con un objeto punzante

Cursos

Por qué contratar un vigilante de seguridad

Por qué contratar un vigilante de seguridad

Published

3 años agoon

22 de junio de 2021By

fjcastro

Contratar a un vigilante de seguridad es una de las mejores maneras de mantener tu negocio seguro y disuadir a los criminales. Cada negocio, sin importar su tamaño, puede ser vulnerable a las amenazas de seguridad. Las amenazas a la seguridad no sólo representan una amenaza humana y material, sino que también pueden dañar la reputación de tu negocio.

Sin embargo, algunas empresas pueden beneficiarse de los vigilantes de seguridad más que otras. Cualquier empresa que tenga bienes valiosos puede beneficiarse de tener un vigilante de seguridad. Los bancos, por ejemplo, contienen grandes cantidades de dinero, por lo que debe haber un vigilante de seguridad para detener cualquier intento de robo.

Mientras que un sistema de seguridad es una forma de mantener su negocio seguro, un vigilante de seguridad proporciona un nivel extra de protección. Si no está seguro de contratar a un vigilante de seguridad para tu negocio, considere los beneficios de hacerlo:

Mejora de la satisfacción del cliente

La presencia de un vigilante de seguridad puede ayudar a los clientes a sentirse más tranquilos cuando van a hacer sus negocios. Por ejemplo, los clientes que visitan una tienda minorista esperan que su seguridad sea una prioridad. La presencia de un vigilante de seguridad puede ayudar a los clientes no sólo a sentirse más seguros, sino también a aumentar su confianza en que la seguridad de los clientes es importante para la tienda.

Los vigilantes de seguridad saben qué hacer en caso de emergencia

Los vigilantes de seguridad de una empresa de seguridad de renombre habrán recibido una formación especializada sobre cómo manejar las emergencias. Si ocurre una emergencia, los vigilantes de seguridad sabrán qué hacer para asegurarse de que la seguridad esté garantizada.

Mantener la calma bajo presión es una habilidad crucial que se debe poseer en cualquier situación; la presión se amplifica cuando se produce una emergencia. Los vigilantes de seguridad están bien equipados para hacer frente a situaciones de alta presión y asegurar que se mantenga un nivel de calma en todo momento.

Los vigilantes de seguridad ofrecen tiempos de respuesta rápidos

A veces los servicios de emergencia no pueden responder con suficiente rapidez. Si su negocio está ubicado en una zona rural, la policía local puede tardar un tiempo en aparecer en una emergencia. Los vigilantes de seguridad o los servicios de seguridad in situ pueden responder inmediatamente a cualquier situación que esté causando daños a su empresa.

Ya sea que se trate de un cliente que actúa agresivamente contra un miembro del personal o de un ladrón que intenta robar mercancía, tener una respuesta inmediata en el lugar es un paso esencial para mantener su negocio seguro y protegido.

Por qué contratar un vigilante de seguridad. Es lo más inteligente que se puede hacer…

No puedes ponerle precio a la seguridad de tu negocio. Contratar a un vigilante de seguridad es lo más inteligente, mientras que los sistemas de seguridad tienen un papel que desempeñar; no pueden proteger a los humanos en emergencias.

Cursos

Seguridad y Salud –Vigilante Seguridad privada

Seguridad y Salud –Vigilante Seguridad privada

Published

3 años agoon

21 de junio de 2021By

fjcastro

Un solo artículo dedicado a un tema primordial como es la Salud y la Seguridad de nuestros efectivos. Faltan contenidos y sobran compromisos.

Artículo 51. Seguridad y Salud en el trabajo.

Las partes firmantes del presente convenio consideran esencial proteger la seguridad y la salud de los trabajadores; frente a los riesgos derivados del trabajo mediante el establecimiento de políticas de prevención laboral eficaces; y que sean fruto del necesario consenso entre ambas partes.

En consecuencia, y a la luz de lo establecido en la Ley 31/1995, de 8 de noviembre, de Prevención de Riesgos Laborales; el Reglamento de los Servicios de Prevención aprobado por el Real Decreto 39/1997, de 17 de enero; y demás disposiciones de desarrollo que los complementan, así como las que pudieran promulgarse en sustitución de éstos; consideran prioritario promover la mejora de las condiciones de trabajo y continuar esforzándose en la mejora permanente de los niveles de formación e información del personal; en cuanto puede contribuir a la elevación del nivel de protección de la seguridad y la salud de los trabajadores del sector.

A este fin, se constituirán los Comités de Seguridad y Salud en el trabajo en las distintas Empresas de Seguridad; que tendrán las funciones y atribuciones contenidas en la citada legislación; a fin de dirimir aquellas cuestiones relativas a la Seguridad y Salud que puedan suscitarse con motivo de las actividades desarrolladas en las Empresas.

La Gestión Preventiva aludida a estos efectos deberá incluir, de manera no exhaustiva, los siguientes aspectos:

A) Vigilancia de la Salud:

Conforme a lo establecido en el artículo 22 de la Ley de Prevención de Riesgos Laborales; las empresas garantizarán a sus trabajadores la vigilancia periódica de su estado de salud, en función de los riesgos inherentes al trabajo.

Los reconocimientos médicos serán de carácter voluntario; sin menoscabo de la realización de otros reconocimientos, con carácter obligatorio, y previo informe de los representantes de los trabajadores, cuando existan disposiciones legales específicas; o cuando estos sean necesarios para evaluar los efectos de las condiciones de trabajo sobre la salud de los trabajadores; o para verificar si el estado de salud del trabajador puede constituir un peligro para el mismo, para los demás trabajadores, o para otras personas.

La periodicidad de los reconocimientos médicos será de acuerdo con los protocolos médicos del Servicio de Prevención-Vigilancia de la salud, teniendo en cuenta el puesto de trabajo correspondiente.

En razón de los servicios a prestar, cuando se aprecien comportamientos extraños de carácter psíquico y/o farmacológico, de especial intensidad y habitualidad; la Empresa, por propia iniciativa, a instancia del interesado, o a la de la Representación de los Trabajadores, pondrá los medios necesarios para que aquél sea sometido a reconocimiento médico especial y específico, que contribuya a poder diagnosticar las causas y efectos y facilitar el tratamiento adecuado, obligándose al trabajador a colaborar con el equipo médico facultativo para cuantos reconocimientos, análisis y tratamientos sean necesarios. Durante el tiempo que duren los reconocimientos, análisis o tratamiento, la Empresa se obliga a abonar al trabajador el 100% del salario, siempre que medie situación de I.T.

B) Protección a la maternidad:

De conformidad a lo establecido en la Ley 39/1999, de conciliación de la vida familiar y laboral de las personas trabajadoras, el empresario adoptará las medidas necesarias para evitar la exposición de las trabajadoras en situación de embarazo o parto reciente a riesgos para su seguridad y salud o una posible repercusión sobre el embarazo y el período de lactancia.

Dichas medidas se llevarán a cabo a través de una adaptación de las condiciones y de tiempo de trabajo de la trabajadora afectada.

C) Formación de delegados de prevención:

Las empresas deberán proporcionar a los delegados de prevención un curso de formación suficiente relacionado con el desarrollo de sus funciones en esta materia, de 30 horas de duración.

D) Coordinación de actividades empresariales:

Conforme a lo establecido en el artículo 24 de la Ley de Prevención de Riesgos Laborales, sobre coordinación de actividades empresariales en materia de prevención, las empresas de seguridad, que prestan sus servicios en centros de trabajo ajenos, deben recabar de los titulares de los mismos, la información y las instrucciones adecuadas, en relación con los riesgos existentes en el centro de trabajo y con las medidas de protección y prevención correspondientes, así como sobre las medidas de emergencia a aplicar, para su traslado a sus respectivos trabajadores. Se constituirá nuevamente una Comisión Mixta de Seguridad y Salud que estará formada por un representante de cada central sindical y de cada asociación empresarial firmantes, que tendrá como fin el análisis, estudio y propuestas de soluciones en materia de prevención de riesgos laborales en el marco sectorial.

El entreno y el ejercicio en general es evidente que nos ayudará en nuestra labor diaria y en nuestra vida en general. Aquí os quiero presentar un lugar gratuito en Barcelona al que podemos acudir los vigilantes los sábados por la mañana de 10:00 a 14:00, para practicar defensa personal entre nosotros

Cursos

Funciones de los Guardas Rurales y especialidades.

Funciones de los Guardas Rurales y especialidades.

Published

3 años agoon

21 de junio de 2021By

fjcastro

Funciones de los Guardas Rurales (Según artículo 34 de la Ley 5/2014, de 4 de abril, de Seguridad Privada.) El convenio lo resume en demasía. Además, publicado en BOE de 18 de septiembre de 2015, un año largo después que la “nueva” Ley, sigue llamándolos con la nomenclatura antigua. Esa es la eficiencia de los genios de la negociación colectiva.

Convenio:

Guarda Particular de Campo (Pesca Marítima, Caza, etc.). –Es aquel trabajador mayor de edad que reuniendo cuantos requisitos exija la legislación vigente, realice las funciones descritas en la misma.

Ley, articulo 34:

1. Los guardas rurales ejercerán funciones de vigilancia y protección de personas y bienes en fincas rústicas; así como en las instalaciones agrícolas, industriales o comerciales que se encuentren en ellas.

Se atendrán al régimen general establecido para los vigilantes de seguridad; con la especificidad de que no podrán desempeñar las funciones contempladas en el artículo 32.1.e).

2. A los guardas de caza corresponde desempeñar las funciones previstas en el apartado anterior para los guardas rurales y, además; las de vigilancia y protección en las fincas de caza; en cuanto a los distintos aspectos del régimen cinegético y espacios de pesca fluvial.

3. Corresponde a los guardapescas marítimos desempeñar las funciones previstas en el apartado 1 para los guardas rurales y, además; las de vigilancia y protección de los establecimientos de acuicultura y zonas marítimas con fines pesqueros.

4. Los guardas de caza y los guardapescas marítimos podrán proceder a la retirada u ocupación de las piezas cobradas y los medios de caza y pesca, incluidas armas; cuando aquéllos hubieran sido utilizados para cometer una infracción, procediendo a su entrega inmediata a las Fuerzas y Cuerpos de Seguridad competentes.

Funciones, uniforme y distintivos de los Guardas Rurales

Los guardas rurales ejercerán funciones de vigilancia y protección de personas y bienes en fincas rústicas, así como en las instalaciones agrícolas, industriales o comerciales que se encuentren en ellas.

A los guardas de caza corresponde desempeñar las funciones mencionadas en el apartado anterior para los guardas rurales y, además; las de vigilancia y protección en las fincas de caza; en cuanto a los distintos aspectos del régimen cinegético y espacios de pesca fluvial.

Corresponde a los guardapescas marítimos desempeñar, además de las funciones previstas para los guardas rurales, las de vigilancia y protección de los establecimientos de acuicultura y zonas marítimas con fines pesqueros.

Los guardas de caza y los guardapescas marítimos podrán proceder a la retirada u ocupación de las piezas cobradas y los medios de caza y pesca, incluidas armas; cuando aquéllos hubieran sido utilizados para cometer una infracción, procediendo a su entrega inmediata a las Fuerzas y Cuerpos de Seguridad competentes.

Las funciones de los guardas rurales únicamente podrán ser desarrolladas vistiendo el uniforme y ostentando el distintivo del cargo que sean preceptivos; que no podrán confundirse con los de las Fuerzas Armadas ni con los de las Fuerzas y Cuerpos de Seguridad.

Asimismo no podrán vestir el uniforme ni hacer uso de sus distintivos fuera de las horas y lugares del servicio y de los ejercicios de tiro.

Incautadas 575 plantas de marihuana, más de 20 kilos de cogollos y 18 de marihuana picada en Cabanillas de la Sierra

Nueve detenidos, tres de ellos menores, tras una pelea multitudinaria en un partido de fútbol en Hortaleza

Detenido un hombre en Puente de Vallecas con popper, cristal y otros estupefacientes

Desmantelado en Toledo el mayor taller de falsificación de monedas de 2 euros

Desarticulan la banda latina de los Latin Kings en Cataluña y evitan un nuevo asesinato

Detenido tras una persecución policial en Valdepeñas por robar en una farmacia armado con un objeto punzante

Un menor pierde un ojo tras la agresión de su compañero de clase en un instituto de Almería

Un hombre en estado grave tras recibir cuatro puñaladas en la Plaza de la Remonta, en Tetuán

Imputan a dos guardias civiles por la muerte de un narco en un choque en el Guadalquivir

Una banda latina ataca a machetazos a los jugadores de un partido de fútbol en Ciudad Lineal (Madrid)

Amplían el plan policial en Batán por el auge de atracos de menores que llegan de otros barrios de Madrid

Detenidos 7 menores de la banda ‘Blood’ que operaba en la zona de La Sagra

Estructura de un Informe –Detective Privado

Ayudas a hijos y cónyuge discapacitados. Vigilante de Seguridad Privada

Dispositivos y Capsula de Protección –Escolta Privado

Este verano Prosegur busca contratar a Vigilantes de Seguridad con sueldos de 1.500 euros

Desplazamientos, Dietas y Traslados en Vigilantes de Seguridad Privada

Días de Vacaciones del Vigilante de seguridad

Un hombre evita un robo en Córdoba y obliga a las víctimas a ir al cajero a recompensarle con 40 euros

Arma Reglamentaria del Escolta de Seguridad Privada

Mas vistos

-

Noticias1 semana ago

Noticias1 semana agoDetenido en Azuqueca por robar teléfonos móviles en discotecas de Madrid

-

Noticias4 días ago

Noticias4 días agoUn magrebí y un ultra del Barça derriban la pared entre sus celdas para matarse en la cárcel de Lérida

-

Noticias3 días ago

Noticias3 días agoImputan a dos guardias civiles por la muerte de un narco en un choque en el Guadalquivir

-

Noticias1 semana ago

Noticias1 semana agoDetenida una mujer en Brasil por llevar el cadáver de su tío al banco para firmar un préstamo

-

Noticias3 días ago

Noticias3 días agoDetenido tras una persecución policial en Valdepeñas por robar en una farmacia armado con un objeto punzante

-

Noticias1 semana ago

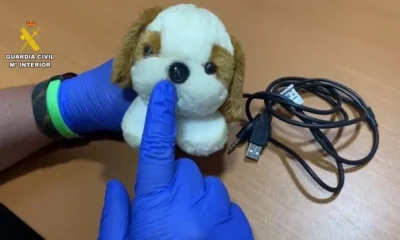

Noticias1 semana agoDetenido por drogar a su hijastra para violarla y grabarlo con cámaras ocultas en un peluche

-

Noticias4 días ago

Noticias4 días agoUna banda latina ataca a machetazos a los jugadores de un partido de fútbol en Ciudad Lineal (Madrid)

-

Noticias1 semana ago

Noticias1 semana agoDetenido en Vitoria un okupa atrincherado con un cuchillo tras agredir a un hombre en la calle