Cursos

Seguridad en redes. Control de accesos y dispositivos de seguridad –Director y Jefe de Seguridad privada

Seguridad en redes. Control de accesos y dispositivos de seguridad –Director y Jefe de Seguridad privada

Published

3 años agoon

By

fjcastro

Objetivos

- Esta unidad pretende introducir al lector en una serie de aspectos básicos para la se- guridad de las comunicaciones en la red y que resultan imprescindibles si queremos garantizar la confidencialidad del tráfico digital establecido con terceros.

- En primer lugar se exponen diversas cuestiones generales sobre la arquitectura de las comunicaciones en Internet para profundizar posteriormente en las amenazas que se ciernen en este mundo digital.

- Uno de los aspectos que actualmente preocupan es la vulnerabilidad que ofrecen las conexiones inalámbricas que se han constituido como una de las estructuras de red más utilizadas en las redes informáticas ya sea en hogares, oficinas e industrias que permiten interconectar sin cables los diferentes equipos informáticos.

- Otras amenazas que se ciernen sobre las redes informáticas lo constituyen una serie de ataques a la información como la recopilación de la información, el secuestro de sesión, la interceptación del tráfico, la falsificación, o el ataque por denegación de servicios, entre otros muchos.

- Se exponen diverso modalidades de ataque a las redes inalámbricas que buscan apro- piarse de información ilícitamente, contraseñas, accesos y control de dispositivos electrónicos que puede acarrear ilícitos relacionados con la vulneración de la priva- cidad o la posterior comisión de delitos económicos y falsificación o usurpación de la identidad.

- Se exponen, además, las posibilidades de control los accesos y de los dispositivos ilícitamente mediante cortafuegos consiguiéndose el control del tráfico, auditoría de comunicaciones y accesos incontrolados desde el exterior de la organización.

- También se exponen las ventajas de la utilización proxy, como cortafuegos que tie- nen la función, tanto para retransmitir el tráfico para clientes en el exterior que qui- sieran conectarse con un servidor en el interior de la red protegida, como de clientes internos que se conectan a servicios en el exterior de la red protegida.

- Así mismo se citan las ventajas de las redes privadas virtuales (Virtual Private Ne- twork o VPN) que se constituyen como un túnel o canal seguro a través de Internet u otras redes públicas garantizando la confidencialidad de los dispositivos conectados en la red de la organización que se pretende proteger.

Introducción

La red constituye el punto de contacto con el exterior, la frontera con el resto del mundo. En una casa necesitamos colocar puertas y ventanas para poder entrar y salir pero también se deben instalar rejas y cerraduras para impedir el acceso a intrusos.

En un mundo ideal no habría nada que temer pero por desgracia este mundo dista mucho de ese modelo por lo que se deben levantar barreras para salvaguardar nuestra intimidad y propiedad como verjas, cerraduras de seguridad e instalación de alarmas que detectan la presencia de intrusos.

En las redes informáticas, al igual que sucede con la protección de estructuras físicas, se utilizan recursos de control de intrusos de tipo perimetral basados en el empleo de cor- tafuegos y routers. Estos dispositivos actúan como las rejas de los pinchos y las puertas con diez cerrojos. Sirven para mantener fuera a los intrusos, es decir, sirven al propósito de prevenir ataques o intrusiones en la red interna por ellos protegida.

Pero, como sabemos, una puerta blindada no impide que un ladrón se cuele por otro lado más vulnerable, como por ejemplo por una ventana o por un conducto de ventila- ción o que la propia puerta se use de forma negligente, por ejemplo guardando las llaves debajo del felpudo o dejando la puerta entreabierta para no tener que andar abriendo y cerrando a todo el que llega a casa o se las deja al fontanero o a la empleada de hogar que obtiene copia para poder robar después.

En este apartado se efectuará un estudio sobre la seguridad de las redes. La seguridad en la red se construye como una cadena que se rompe por el eslabón más débil. A menudo se comete el error de fortalecer el mismo eslabón descuidándose los demás.

La defensa perimetral es muy importante pero no la única barrera de seguridad. Nun- ca debemos olvidar que la protección del perímetro resulta indispensable para mantener a los atacantes fuera, pero resulta inútil una vez están dentro.

La seguridad de los sistemas informáticos depende en gran medida de las conexiones con el exterior que este posee. Por ello las redes son uno de los puntos críticos a la hora de securizar un sistema.

La protección de un sistema aislado requiere la instalación de controles físicos de acceso para garantizar que solo el personal autorizado lo hace correctamente.

Pero en la actualidad, los sistemas informáticos están interconectados a redes de ordenadores mediante las cuales los administradores pueden acceder a sus servicios, pero también los intrusos tienen en teoría la posibilidad de realizar atacarlos a miles de kiló- metros de distancia.

La conexión a la red abre un abanico de amenazas que se van incrementado si las redes son públicas, inalámbricas…

En definitiva, se podrían resumir diciendo que a igual de contramedidas, cuanta ma- yor exposición, mayor riesgo.

1. Seguridad en redes, control de acceso y dispositivos de seguridad

Antes de entrar en materia debemos introducir una serie de conceptos básicos que nos situarán en la problemática de seguridad en Internet.

La red. Conceptos previos de arquitectura de seguridad. Protocolo TCP/IP

El protocolo más extendido en comunicaciones en la actualidad es la familia TCP/IP. Dicho conjunto de protocolos fue desarrollado por el informático estadounidense Vinton Cerf dentro de un proyecto del Gobierno, patrocinado por la Agencia de Programas Avan- zados de Investigación (ARPA), perteneciente al Departamento de Defensa de Estados Unidos.

En un primer momento fue utilizado en una red pequeña de ordenadores llamada ARPANET, en la cual tenían presencia agencias de seguridad del estado, universidades y varios laboratorios de investigación. La gran evolución de las redes de ordenadores con- dujo a la apertura de dicha red y se desarrolló hasta lo que se conoce actualmente como Internet.

Si hacemos un símil con el mundo real y tangible, los paquetes de datos en TCP/IP son como cartas en las cuales hay un remitente y un destinatario. Los carteros las recogen y clasifican, enviándolas al final a su destino correspondiente porque saben dónde deben ir en función de la dirección que la propia carta posee. Ellos actúan como encaminado- res hasta hacer llegar la información al destino. En TCP/IP todo sucede igual: un emisor manda un mensaje que, en caso de necesidad de saltar a otra red, es recogido por un enca- minador (router), el cual lo reenvía por el camino más apropiado hasta llegar a su destino.

En la actualidad TCP/IP es utilizado como protocolo en Internet, Intranets y Extra- nets: Internet es una red de redes con cobertura mundial; Intranet es una red interna de una organización que utiliza protocolos de Internet, en definitiva TCP/IP; mientras que una Extranet se define como una red de interconexión privada con el exterior para prestar servicios o establecer algún tipo de relación con trabajadores, clientes o empresas cola- boradoras, en la cual evidentemente se usa TCP/IP como conjunto de protocolos para el intercambio de información.

La principal ventaja de TCP/IP por tanto es su confianza ante fallos: si un enlace se pierde, la información puede fluir por otro camino incluso sin que el origen y el destino lleguen a darse cuenta.

TCP/IP se compone de una pila de protocolos que está estratificada en cuatro capas, siguiendo el modelo OSI1. Presenta una primera capa de acceso físico a la red en contac- to directo con los elementos de la red, implantada en los controladores (drivers) de los elementos de las comunicaciones, así como en el propio hardware. La siguiente capa de Internet tiene como propósito seleccionar la mejor ruta para enviar paquetes por la red. El propósito principal que funciona en esta capa es el protocolo IP que proporciona un enrutamiento de paquetes no orientado a conexión de máximo esfuerzo. El IP no se ve afectado por el contenido de los paquetes sino que busca una ruta hacia su destino.

En la siguiente capa, denominada de transporte, la información se une con cada ser- vicio y es responsable del flujo de datos entre los equipos que forman la comunicación. Por último, se encuentra la capa de aplicación, la que ve el usuario final. En ella coexisten multitud de protocolos orientados a diferentes servicios: Telnet, HTTP, FTP, SMTP, etc.

Redes inalámbricas

Las redes inalámbricas se han constituido como una de las estructuras de red más utilizadas en las redes informáticas ya sea en hogares, oficinas e industrias que permiten interconectar sin cables los diferentes equipos informáticos.

Las redes de área local inalámbricas (Wireless Local Networks o WLAN) permiten que varios dispositivos puedan transmitirse información entre ellos a través de ondas de radio sin necesidad de cables. Las ventajas saltan a la vista por la mayor libertad que pro- porcionan a los usuarios de red que no dependen de la existencia en las proximidades de un punto de red y pueden llevar su equipo, especialmente si es portátil, a cualquier sitio sin perder la conexión a Internet. Las rede WLAN solucionan algunos problemas asocia- dos a las redes con cables, en especial los derivados de la instalación de los mismos, que a menudo requieren pequeñas obras para la acometida. Facilitan sobremanera y reducen costes de instalación, ya que no requieren obra y se ahorra en cable y permiten alcanzar altas velocidades de transmisión.

Pero estas estructuras inalámbricas se han constituido como una de las vías de ataque a la red a través de diferentes mecanismos de intrusión lo que preocupa seriamente a la seguridad de las redes informáticas.

Amenazas y ataques en una red

Para poder implantar contramedidas de seguridad adecuadas, en primer lugar se de- ben comprender cuáles son las amenazas a que una red está expuesta y cuáles son las vul- nerabilidades de red explotadas por los ataques. A continuación se describen los riesgos más comunes, compartidos por la práctica totalidad de redes existentes, sin importar su dimensión.

Las principales amenazas a las que se enfrenta una red son, entre otras:

Recopilación de información (harvesting). El intruso busca obtener información acerca de la topología de la red, tipos de dispositivos presentes y su configuración. Gracias a esta información puede descubrir vulnerabilidades y puntos de entrada.

Interceptación de tráfico (sniffing). El intruso intercepta el tráfico de forma pasiva, es de- cir, no lo modifica, en busca de contraseñas e información sensible que circula por la red.

Falsificación (spoofing). El intruso oculta su identidad real, haciéndose pasar por otro usuario o equipo. Suele utilizarse para enmascarar la dirección real de procedencia de un ataque o para burlar un sistema de control de acceso en función de la dirección IP de origen. Es considerado un ataque por spoofing tanto la modificación de paquetes exis- tentes en la red como la creación de nuevos cuyo objeto es falsear la identidad de algún componente de la transmisión de un mensaje.

Secuestro de sesión (hijacking). El intruso utiliza una aplicación para simular el compor- tamiento del cliente o del servidor, o bien intercepta los paquetes de información por la red pudiendo visionarlos y modificarlos a su antojo. Como consecuencia, el servidor o el cliente creen estar comunicándose con el equipo legítimo, cuando en realidad se trata el equipo del atacante, que aparece a todos los efectos como el destino auténtico. Se uti- liza típicamente para obtener información de autenticación y datos sensibles. A este tipo de ataques se les conoce como ataques de hombre en el medio (Man-In-The-Middle o MITM).

Denegación de servicio (DDoS). El intruso busca denegar a los usuarios legítimos el ac- ceso a los servidores o servicios de la red inundándola con tráfico espurio que consuma todo su ancho de banda y recursos. Cabe destacar un gran grupo dentro de este tipo de ataques conocido bajo el nombre de denegación de servicio distribuida (Distributed De- nial of Service o DDoS) en el cual se coordinan varios sistemas para realizar un ataque simultáneo contra un objetivo definido.

Para evitar este tipo de ataques existen multitud de herramientas de análisis de se- guridad que deben emplearse si se desea evitar estos. De hecho, tanto el intruso como el auditor de sistemas suelen emplear las mismas herramientas para realizar el escaneo de puertos, escaneo de vulnerabilidades, análisis de tráfico (sniffing), cracking de contrase- ñas, detección de módems, enumeración de recursos, detección de redes inalámbricas, etc. como por ejemplo, ping, tracert, SNMP (Simple Network Management Protocol), Fingerprinting, etc.2.

Ataques de sistemas inalámbricos

Las redes inalámbricas pueden ser accedidas desde fuera de la organización. Una técnica ampliamente extendida consiste en ir en coche rastreando la señal en busca de redes inalámbricas, en especial para localizar las que están desprotegidas en vehículo y que denominan como Wardriving (War=guerra y Driving= conducir).

Otra técnica, conocida como Warchalking (Chalk=marcar con tiza) y que consiste en el marcado de edificios o lugares donde se albergan redes inalámbricas de interés con símbolos especiales. Este tipo de marcas secretas se han utilizado durante muchos años por mendigos, delincuentes y malhechores para marcar puertas de viviendas y poder identificar “vivienda con poli”, “dueño agresivo”, “perro peligroso”, etc. En el caso de las redes inalámbricas disponibles, la creación de las marcas de tiza se atribuye al escri- tor Ben Hammersley, publicadas por Matt Jones. Pero actualmente, se marcan mediante la ubicación en planos digitales por las coordenadas de los lugares donde existen redes inalámbricas disponibles.

Existen multitud de aplicaciones informáticas que permiten rastrear las redes dispo- nibles y a su vez crackrear las claves de acceso mediante técnicas de fuerza bruta.

Las principales amenazas que pueden afectar a las redes inalámbricas son las siguientes:

Access Point Spoofing conocido como “Asociación Maliciosa”. El atacante simula ser un punto de acceso (Access point) y el usuario se conecta con su dispositivo pensando que es una red WLAN auténtica.

X (hombre en medio).

MAC spoofing o enmascaramiento del MAC. Este ataque se produce cuando se roba la dirección MAC de un dispositivo en una red y el invasor usurpa la identidad de un usuario de la misma accediendo a la red y sus contenidos.

WLAN escáners conocido como “Ataque de Vigilancia”. Se efectúa al recorrer un deter- minado establecimiento o local a fin de descubrir las redes WLAN activas y sus equipa- mientos informáticos para efectuar después el ataque o robo.

Wardriving y warchalking. Se llama de “Wardriving” a la actividad de encontrar puntos de acceso a redes inalámbricas, mientras uno se desplaza por la ciudad en un automóvil y haciendo uso de una notebook con una placa de red Wireless para detectar señales. Des- pués de localizar un punto de acceso a una determinada red inalámbrica, algunos indivi- duos marcan el área con un símbolo hecho con tiza en la veredera o la pared, e informan a otros invasores -actividad que se denomina “warchalkin.

Control de acceso y dispositivos de seguridad

En su acepción común, un cortafuegos es una vereda ancha que se abre en los sem- brados y montes para que no se propaguen los incendios. Su análogo informático per- sigue el mismo objetivo: aislar su red interna del resto del mundo, como si del foso de una fortaleza medieval se tratara, proporcionando un único punto de entrada y salida. El cortafuegos “firewall”, restringe el acceso de usuarios externos a la red interna y de usua- rios internos al exterior, de forma que todo acceso tiene lugar exclusivamente a través de un punto cuidadosamente controlado, algo así como el puente levadizo. De esta forma se evita que los atacantes alcancen otras defensas interiores y que se produzcan filtraciones de información desde dentro, como las causadas por troyanos. Por este motivo, el corta- fuegos se instala en el punto en el que su red interna se conecta con Internet.

Dado que todo el tráfico que entra desde Internet o sale desde la red interna lo hace a través del cortafuegos, éste puede examinarlo y, en función de sus reglas, posee la po- testad de decidir si es aceptable o no y si lo retransmitirá a su destinatario. Ahora bien, es fundamental definir correctamente lo que significa “aceptable”. Para ello se confecciona una política de seguridad en la que se establece claramente qué tipo de tráfico está permi- tido, entre qué origen y qué destino, qué servicios se habilitan, qué contenidos se admiten, etc. Dependiendo del caso concreto, existirán políticas altamente restrictivas, en las que prácticamente nada está permitido, y otras muy permisivas, en las que no se habilitan apenas prohibiciones. La clave reside en alcanzar un compromiso entre sus necesidades de seguridad y su comodidad.

El cortafuegos, por estas características, se ha convertido en uno de los productos indispensables de todo sistema de seguridad. Entre los muchos servicios que ofrecen, destacan los siguientes:

Aislamiento de Internet. La misión de un cortafuegos es aislar su red privada de Internet, restringiendo el acceso hacia/desde su red solo a ciertos servicios, a la vez que analiza todo el tráfico que pasa a través de él. Si cualquiera de los ordenadores de la Intranet su- cumbe ante un atacante, el resto de la red local queda amenazada.

El cortafuegos actúa de pantalla, permitiendo sólo aquellos servicios que se consi- deren como seguros: por ejemplo sólo correo electrónico y navegación, o cualquier otra elección definida en la política de seguridad de la organización.

Cuello de botella. El cortafuegos se constituye en un cuello de botella, que mantiene a los atacantes y peligros alejados de la red a proteger, prohíbe en los dos sentidos servicios susceptibles a ataques y proporciona protección ante algunos tipos de ataques basados en el enrutamiento de paquetes. El cortafuegos representa el enfoque de seguridad conocido como defensa perimetral que debe combinarse con la protección a fondo de cada uno de los equipos conectados a la red, lo que se conoce como defensa en profundidad.

Detección de intrusos. Dado que todo intento de conexión debe pasar por él, un cortafue- gos adecuadamente configurado puede alertarle cuando detecta actividades sospechosas que pueden corresponder a intentos de penetración en su red, conatos de denegación de servicio o tentativas de enviar información desde ella, como los que realizarían troyanos que se hubieran colado dentro.

Auditoría y registro de uso. El cortafuegos constituye un buen lugar donde recopilar in- formación sobre el uso de la red. En su calidad de punto único de acceso, el cortafuegos puede registrar toda la actividad entre la red exterior y la interior.

Con todos estos datos, el administrador puede posteriormente estudiar estadística- mente el tipo de tráfico, las horas de mayor carga de trabajo, el ancho de banda consu- mido y, por supuesto, todos los intentos de intrusión o las pistas dejadas por un atacante.

Seguridad de contenidos. Existen otras amenazas como los virus y el contenido activo malicioso, frente a las cuales los mejores cortafuegos ofrecen una protección limitada. La inspección antivirus del material transmitido a través de los servicios como el correo electrónico, la Web o FTP es una característica incorporada por un número cada vez ma- yor de cortafuegos.

Autenticación. La determinación de la identidad de las personas o entidades que acceden a la red protegida, a través de servicios como HTTP, FTP o Telnet, etc., resulta crítica en la mayoría de los entornos. Esta autenticación se logra tradicionalmente mediante nom- bres de usuario y contraseñas. Sin embargo, no pueden considerarse una técnica fiable cuando los requisitos de seguridad son severos. En su lugar, algunos cortafuegos permiten autenticarse utilizando métodos más sofisticados, basados en tarjetas inteligentes, contra- señas de un solo uso, etc.

Traducción de direcciones de red (NAT). Otras funciones adicionales que puede realizar el cortafuegos es la de ocultar el rango de direccionamientos internos de la organización, realizando una traducción de direcciones (Network Address Translation o NAT). De esta manera, resulta posible contar con sólo una dirección válida o un rango reducido de di- recciones válidas en Internet y disponer de un gran número de direcciones privadas para las máquinas internas no enrutables desde Internet. Gracias a NAT, las direcciones de las máquinas internas quedan ocultas al exterior.

VPN. Los cortafuegos también pueden actuar como servidores de redes privadas virtua- les. Se tratan en la siguiente sección de este capítulo, por lo que no se dirá aquí nada más sobre ellas.

A pesar de todas estas virtudes, los cortafuegos no suponen la solución definitiva a todos los problemas de seguridad ya que existen amenazas que quedan fuera del alcance de los cortafuegos contra las cuales deben buscarse otros caminos de protección como los ataques desde el interior, ataques que no pasan por el cortafuegos, infección de virus sofisticados, ataques basados en fallos de los programas informáticos y otros ataques completamente novedosos3.

Pasarela proxy de aplicaciones

La idea básica de un servidor proxy es actuar de pasarela (Gateway) entre el cliente y el servidor, trabajando a nivel de aplicación. El proxy espera a una petición del cliente y la reexpide al servidor, lee la respuesta generada por el servidor y la reenvía de vuelta al cliente. Estos cortafuegos funcionan tanto para retransmitir el tráfico para clientes en el exterior que quisieran conectarse con un servidor en el interior de la red protegida, como de clientes internos que se conectan a servicios en el exterior de la red protegida. De esta forma, el cliente y el servidor no se ven uno a otro cara a cara, sino que solamente ven al proxy, que actúa de intermediario entre ambos, de forma más o menos transparente, gestionando toda su comunicación y creando la ilusión de que el cliente está hablando con el servidor. El proxy, además, puede evaluar las peticiones del cliente o las respuestas del servidor y decidir cuáles acepto o ignora, basándose en la política de seguridad de la organización.

En lugar de disponer de un cortafuegos proxy para todas las aplicaciones, se suelen utilizar proxies dedicados, especializados en un protocolo determinado, como correo o Web.

Redes privadas virtuales

Una red privada virtual (Virtual Private Network o VPN) es un túnel o canal seguro a través de Internet u otras redes públicas. El contenido de la conexión a través de Internet se realiza mediante encriptación, de manera que sus datos quedan inaccesibles para el público, pero no para la red privada a la que se conecta. Las VPN se suelen utilizar para conectar dos redes locales a través de una red insegura como Internet. Gracias a la VPN, el ordenador remoto se conecta a la otra LAN como si estuviera directamente conectado a ella en red local.

Resumen

- La red constituye el punto de contacto con el exterior, la frontera con el resto del mundo. En un mundo ideal no habría nada que temer pero por desgracia este mundo dista mucho de ese modelo por lo que se deben levantar barreras para salvaguardar nuestra intimidad y propiedad como verjas, cerraduras de seguridad e instalación de alarmas que detectan la presencia de intrusos.

- En las redes informáticas, al igual que sucede con la protección de estructuras físicas, se utilizan recursos de control de intrusos de tipo perimetral basados en el empleo de cortafuegos y routers.

- La defensa perimetral es muy importante pero no la única barrera de seguridad.

- La seguridad de los sistemas informáticos depende en gran medida de las conexiones con el exterior que este posee.

- La protección de un sistema aislado requiere la instalación de controles físicos de acceso para garantizar que solo el personal autorizado lo hace correctamente. En la actualidad, los sistemas informáticos están interconectados a redes de ordenadores mediante las cuales los administradores pueden acceder a sus servicios, pero también los intrusos tienen en teoría la posibilidad de realizar atacarlos a miles de kilómetros de distancia.

- La conexión a la red abre un abanico de amenazas que se van incrementado si las redes son públicas, inalámbricas…

- En definitiva, se podrían resumir diciendo que a igual de contramedidas, cuanta ma- yor exposición, mayor riesgo.

- Las amenazas se ciernes sobre los accesos a los sistemas informáticos y en el flujo de las redes interiores alámbricas e inalámbricas por lo que resulta imprescindible dotas a estas de protecciones como los cortafuegos y proxys o redes virtuales internas.

You may like

-

Detenida una kamikaze colombiana ebria y con un kilo de cocaína en los túneles de la M-30 de Madrid

-

Cinco detenidos por propinar una paliza a un taxista pirata en el aeropuerto de Málaga

-

Violenta pelea entre jóvenes que se han colado en el metro de Barcelona y los vigilantes de seguridad

-

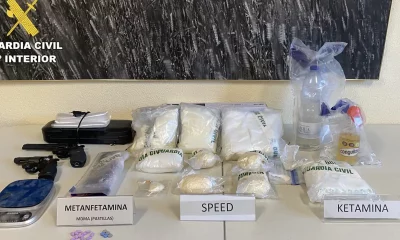

‘Golpe’ en Salamanca al tráfico de drogas sintéticas tras ingresar en coma en la UCI una persona que consumió ketamina

-

Herido por una puñalada en una agresión en León

-

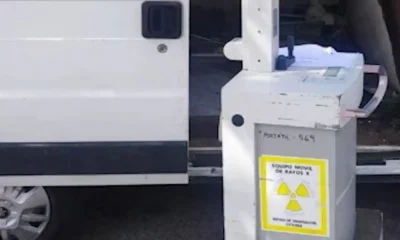

Detenido un joven tras robar a rastras una máquina de rayos X de un hospital público

Cursos

Por qué contratar un vigilante de seguridad

Por qué contratar un vigilante de seguridad

Published

3 años agoon

22 de junio de 2021By

fjcastro

Contratar a un vigilante de seguridad es una de las mejores maneras de mantener tu negocio seguro y disuadir a los criminales. Cada negocio, sin importar su tamaño, puede ser vulnerable a las amenazas de seguridad. Las amenazas a la seguridad no sólo representan una amenaza humana y material, sino que también pueden dañar la reputación de tu negocio.

Sin embargo, algunas empresas pueden beneficiarse de los vigilantes de seguridad más que otras. Cualquier empresa que tenga bienes valiosos puede beneficiarse de tener un vigilante de seguridad. Los bancos, por ejemplo, contienen grandes cantidades de dinero, por lo que debe haber un vigilante de seguridad para detener cualquier intento de robo.

Mientras que un sistema de seguridad es una forma de mantener su negocio seguro, un vigilante de seguridad proporciona un nivel extra de protección. Si no está seguro de contratar a un vigilante de seguridad para tu negocio, considere los beneficios de hacerlo:

Mejora de la satisfacción del cliente

La presencia de un vigilante de seguridad puede ayudar a los clientes a sentirse más tranquilos cuando van a hacer sus negocios. Por ejemplo, los clientes que visitan una tienda minorista esperan que su seguridad sea una prioridad. La presencia de un vigilante de seguridad puede ayudar a los clientes no sólo a sentirse más seguros, sino también a aumentar su confianza en que la seguridad de los clientes es importante para la tienda.

Los vigilantes de seguridad saben qué hacer en caso de emergencia

Los vigilantes de seguridad de una empresa de seguridad de renombre habrán recibido una formación especializada sobre cómo manejar las emergencias. Si ocurre una emergencia, los vigilantes de seguridad sabrán qué hacer para asegurarse de que la seguridad esté garantizada.

Mantener la calma bajo presión es una habilidad crucial que se debe poseer en cualquier situación; la presión se amplifica cuando se produce una emergencia. Los vigilantes de seguridad están bien equipados para hacer frente a situaciones de alta presión y asegurar que se mantenga un nivel de calma en todo momento.

Los vigilantes de seguridad ofrecen tiempos de respuesta rápidos

A veces los servicios de emergencia no pueden responder con suficiente rapidez. Si su negocio está ubicado en una zona rural, la policía local puede tardar un tiempo en aparecer en una emergencia. Los vigilantes de seguridad o los servicios de seguridad in situ pueden responder inmediatamente a cualquier situación que esté causando daños a su empresa.

Ya sea que se trate de un cliente que actúa agresivamente contra un miembro del personal o de un ladrón que intenta robar mercancía, tener una respuesta inmediata en el lugar es un paso esencial para mantener su negocio seguro y protegido.

Por qué contratar un vigilante de seguridad. Es lo más inteligente que se puede hacer…

No puedes ponerle precio a la seguridad de tu negocio. Contratar a un vigilante de seguridad es lo más inteligente, mientras que los sistemas de seguridad tienen un papel que desempeñar; no pueden proteger a los humanos en emergencias.

Cursos

Seguridad y Salud –Vigilante Seguridad privada

Seguridad y Salud –Vigilante Seguridad privada

Published

3 años agoon

21 de junio de 2021By

fjcastro

Un solo artículo dedicado a un tema primordial como es la Salud y la Seguridad de nuestros efectivos. Faltan contenidos y sobran compromisos.

Artículo 51. Seguridad y Salud en el trabajo.

Las partes firmantes del presente convenio consideran esencial proteger la seguridad y la salud de los trabajadores; frente a los riesgos derivados del trabajo mediante el establecimiento de políticas de prevención laboral eficaces; y que sean fruto del necesario consenso entre ambas partes.

En consecuencia, y a la luz de lo establecido en la Ley 31/1995, de 8 de noviembre, de Prevención de Riesgos Laborales; el Reglamento de los Servicios de Prevención aprobado por el Real Decreto 39/1997, de 17 de enero; y demás disposiciones de desarrollo que los complementan, así como las que pudieran promulgarse en sustitución de éstos; consideran prioritario promover la mejora de las condiciones de trabajo y continuar esforzándose en la mejora permanente de los niveles de formación e información del personal; en cuanto puede contribuir a la elevación del nivel de protección de la seguridad y la salud de los trabajadores del sector.

A este fin, se constituirán los Comités de Seguridad y Salud en el trabajo en las distintas Empresas de Seguridad; que tendrán las funciones y atribuciones contenidas en la citada legislación; a fin de dirimir aquellas cuestiones relativas a la Seguridad y Salud que puedan suscitarse con motivo de las actividades desarrolladas en las Empresas.

La Gestión Preventiva aludida a estos efectos deberá incluir, de manera no exhaustiva, los siguientes aspectos:

A) Vigilancia de la Salud:

Conforme a lo establecido en el artículo 22 de la Ley de Prevención de Riesgos Laborales; las empresas garantizarán a sus trabajadores la vigilancia periódica de su estado de salud, en función de los riesgos inherentes al trabajo.

Los reconocimientos médicos serán de carácter voluntario; sin menoscabo de la realización de otros reconocimientos, con carácter obligatorio, y previo informe de los representantes de los trabajadores, cuando existan disposiciones legales específicas; o cuando estos sean necesarios para evaluar los efectos de las condiciones de trabajo sobre la salud de los trabajadores; o para verificar si el estado de salud del trabajador puede constituir un peligro para el mismo, para los demás trabajadores, o para otras personas.

La periodicidad de los reconocimientos médicos será de acuerdo con los protocolos médicos del Servicio de Prevención-Vigilancia de la salud, teniendo en cuenta el puesto de trabajo correspondiente.

En razón de los servicios a prestar, cuando se aprecien comportamientos extraños de carácter psíquico y/o farmacológico, de especial intensidad y habitualidad; la Empresa, por propia iniciativa, a instancia del interesado, o a la de la Representación de los Trabajadores, pondrá los medios necesarios para que aquél sea sometido a reconocimiento médico especial y específico, que contribuya a poder diagnosticar las causas y efectos y facilitar el tratamiento adecuado, obligándose al trabajador a colaborar con el equipo médico facultativo para cuantos reconocimientos, análisis y tratamientos sean necesarios. Durante el tiempo que duren los reconocimientos, análisis o tratamiento, la Empresa se obliga a abonar al trabajador el 100% del salario, siempre que medie situación de I.T.

B) Protección a la maternidad:

De conformidad a lo establecido en la Ley 39/1999, de conciliación de la vida familiar y laboral de las personas trabajadoras, el empresario adoptará las medidas necesarias para evitar la exposición de las trabajadoras en situación de embarazo o parto reciente a riesgos para su seguridad y salud o una posible repercusión sobre el embarazo y el período de lactancia.

Dichas medidas se llevarán a cabo a través de una adaptación de las condiciones y de tiempo de trabajo de la trabajadora afectada.

C) Formación de delegados de prevención:

Las empresas deberán proporcionar a los delegados de prevención un curso de formación suficiente relacionado con el desarrollo de sus funciones en esta materia, de 30 horas de duración.

D) Coordinación de actividades empresariales:

Conforme a lo establecido en el artículo 24 de la Ley de Prevención de Riesgos Laborales, sobre coordinación de actividades empresariales en materia de prevención, las empresas de seguridad, que prestan sus servicios en centros de trabajo ajenos, deben recabar de los titulares de los mismos, la información y las instrucciones adecuadas, en relación con los riesgos existentes en el centro de trabajo y con las medidas de protección y prevención correspondientes, así como sobre las medidas de emergencia a aplicar, para su traslado a sus respectivos trabajadores. Se constituirá nuevamente una Comisión Mixta de Seguridad y Salud que estará formada por un representante de cada central sindical y de cada asociación empresarial firmantes, que tendrá como fin el análisis, estudio y propuestas de soluciones en materia de prevención de riesgos laborales en el marco sectorial.

El entreno y el ejercicio en general es evidente que nos ayudará en nuestra labor diaria y en nuestra vida en general. Aquí os quiero presentar un lugar gratuito en Barcelona al que podemos acudir los vigilantes los sábados por la mañana de 10:00 a 14:00, para practicar defensa personal entre nosotros

Cursos

Funciones de los Guardas Rurales y especialidades.

Funciones de los Guardas Rurales y especialidades.

Published

3 años agoon

21 de junio de 2021By

fjcastro

Funciones de los Guardas Rurales (Según artículo 34 de la Ley 5/2014, de 4 de abril, de Seguridad Privada.) El convenio lo resume en demasía. Además, publicado en BOE de 18 de septiembre de 2015, un año largo después que la “nueva” Ley, sigue llamándolos con la nomenclatura antigua. Esa es la eficiencia de los genios de la negociación colectiva.

Convenio:

Guarda Particular de Campo (Pesca Marítima, Caza, etc.). –Es aquel trabajador mayor de edad que reuniendo cuantos requisitos exija la legislación vigente, realice las funciones descritas en la misma.

Ley, articulo 34:

1. Los guardas rurales ejercerán funciones de vigilancia y protección de personas y bienes en fincas rústicas; así como en las instalaciones agrícolas, industriales o comerciales que se encuentren en ellas.

Se atendrán al régimen general establecido para los vigilantes de seguridad; con la especificidad de que no podrán desempeñar las funciones contempladas en el artículo 32.1.e).

2. A los guardas de caza corresponde desempeñar las funciones previstas en el apartado anterior para los guardas rurales y, además; las de vigilancia y protección en las fincas de caza; en cuanto a los distintos aspectos del régimen cinegético y espacios de pesca fluvial.

3. Corresponde a los guardapescas marítimos desempeñar las funciones previstas en el apartado 1 para los guardas rurales y, además; las de vigilancia y protección de los establecimientos de acuicultura y zonas marítimas con fines pesqueros.

4. Los guardas de caza y los guardapescas marítimos podrán proceder a la retirada u ocupación de las piezas cobradas y los medios de caza y pesca, incluidas armas; cuando aquéllos hubieran sido utilizados para cometer una infracción, procediendo a su entrega inmediata a las Fuerzas y Cuerpos de Seguridad competentes.

Funciones, uniforme y distintivos de los Guardas Rurales

Los guardas rurales ejercerán funciones de vigilancia y protección de personas y bienes en fincas rústicas, así como en las instalaciones agrícolas, industriales o comerciales que se encuentren en ellas.

A los guardas de caza corresponde desempeñar las funciones mencionadas en el apartado anterior para los guardas rurales y, además; las de vigilancia y protección en las fincas de caza; en cuanto a los distintos aspectos del régimen cinegético y espacios de pesca fluvial.

Corresponde a los guardapescas marítimos desempeñar, además de las funciones previstas para los guardas rurales, las de vigilancia y protección de los establecimientos de acuicultura y zonas marítimas con fines pesqueros.

Los guardas de caza y los guardapescas marítimos podrán proceder a la retirada u ocupación de las piezas cobradas y los medios de caza y pesca, incluidas armas; cuando aquéllos hubieran sido utilizados para cometer una infracción, procediendo a su entrega inmediata a las Fuerzas y Cuerpos de Seguridad competentes.

Las funciones de los guardas rurales únicamente podrán ser desarrolladas vistiendo el uniforme y ostentando el distintivo del cargo que sean preceptivos; que no podrán confundirse con los de las Fuerzas Armadas ni con los de las Fuerzas y Cuerpos de Seguridad.

Asimismo no podrán vestir el uniforme ni hacer uso de sus distintivos fuera de las horas y lugares del servicio y de los ejercicios de tiro.

Detenida una kamikaze colombiana ebria y con un kilo de cocaína en los túneles de la M-30 de Madrid

Cinco detenidos por propinar una paliza a un taxista pirata en el aeropuerto de Málaga

Violenta pelea entre jóvenes que se han colado en el metro de Barcelona y los vigilantes de seguridad

‘Golpe’ en Salamanca al tráfico de drogas sintéticas tras ingresar en coma en la UCI una persona que consumió ketamina

Herido por una puñalada en una agresión en León

Detenido un joven tras robar a rastras una máquina de rayos X de un hospital público

Incautadas 575 plantas de marihuana, más de 20 kilos de cogollos y 18 de marihuana picada en Cabanillas de la Sierra

Nueve detenidos, tres de ellos menores, tras una pelea multitudinaria en un partido de fútbol en Hortaleza

Detenido un hombre en Puente de Vallecas con popper, cristal y otros estupefacientes

Desmantelado en Toledo el mayor taller de falsificación de monedas de 2 euros

Amplían el plan policial en Batán por el auge de atracos de menores que llegan de otros barrios de Madrid

Detenidos 7 menores de la banda ‘Blood’ que operaba en la zona de La Sagra

Estructura de un Informe –Detective Privado

Ayudas a hijos y cónyuge discapacitados. Vigilante de Seguridad Privada

Dispositivos y Capsula de Protección –Escolta Privado

Este verano Prosegur busca contratar a Vigilantes de Seguridad con sueldos de 1.500 euros

Desplazamientos, Dietas y Traslados en Vigilantes de Seguridad Privada

Días de Vacaciones del Vigilante de seguridad

Un hombre evita un robo en Córdoba y obliga a las víctimas a ir al cajero a recompensarle con 40 euros

Arma Reglamentaria del Escolta de Seguridad Privada

Mas vistos

-

Noticias4 días ago

Noticias4 días agoUn magrebí y un ultra del Barça derriban la pared entre sus celdas para matarse en la cárcel de Lérida

-

Noticias3 días ago

Noticias3 días agoImputan a dos guardias civiles por la muerte de un narco en un choque en el Guadalquivir

-

Noticias1 semana ago

Noticias1 semana agoDetenida una mujer en Brasil por llevar el cadáver de su tío al banco para firmar un préstamo

-

Noticias3 días ago

Noticias3 días agoDetenido tras una persecución policial en Valdepeñas por robar en una farmacia armado con un objeto punzante

-

Noticias4 días ago

Noticias4 días agoUna banda latina ataca a machetazos a los jugadores de un partido de fútbol en Ciudad Lineal (Madrid)

-

Noticias1 semana ago

Noticias1 semana agoDetenido en Vitoria un okupa atrincherado con un cuchillo tras agredir a un hombre en la calle

-

Noticias1 semana ago

Noticias1 semana agoUna pelea a cuchillazos entre menas aterroriza Fuerteventura: «Esto es imposible de soportar»

-

Noticias1 semana ago

Noticias1 semana agoCinco detenidos en una brutal reyerta entre marroquíes y latinos con cuchillos y barras